Golpistas usam “antenas falsas” para enviar SMS que roubam dados; veja

Brasil – Golpistas deram um salto tecnológico nas fraudes por SMS: em vez de depender exclusivamente de listas de números e servidores remotos, eles passaram a usar dispositivos que imitam torres de celular — conhecidos no meio técnico como SMS blasters ou estações rádio-base (ERB) falsas — para entregar mensagens de phishing diretamente aos aparelhos próximos. O resultado é um aumento da capacidade de disparo e uma grande dificuldade para as operadoras e sistemas de bloqueio tradicionais identificarem e barrar o ataque.

Esses equipamentos portáteis emitem sinais que fazem os celulares das redondezas conectarem a eles, acreditando tratar-se de uma torre legítima. Em muitos relatos técnicos e investigações policiais, o procedimento começa com o aparelho sendo ligado a um 4G falso e, em seguida, forçado a um downgrade para 2G — uma tecnologia muito mais vulnerável — o que permite à estação enviar SMS em massa com links maliciosos. Em questão de segundos, dezenas de milhares de aparelhos podem receber mensagens perigosas, tudo de forma praticamente imperceptível para o usuário.

Autoridades e reportagens apontam que a capacidade desses equipamentos é impressionante: em operações na Tailândia, por exemplo, foram encontrados aparelhos capazes de disparar dezenas de milhares — chegando a cifras citadas em torno de 100 mil — de mensagens por hora ou por dia, dependendo do modelo e da configuração. Isso torna o ataque muito eficiente para campanhas de smishing (phishing via SMS).

O fator mobilidade e a prática no Brasil

Ao contrário das primeiras variantes do golpe, que dependiam de centros de disparo e de listas de números, a novidade é a mobilidade: as torres falsas cabem em mochilas, podem ficar no porta-malas de carros ou ser instaladas em apartamentos altos para ampliar alcance — tática já registrada em alguns centros urbanos. No Brasil, a Anatel tem registrado e desativado esse tipo de ERB clandestina em operações que, segundo o órgão, ocorreram repetidas vezes em São Paulo e noutros locais. Investigações locais apontam que criminosos alugam imóveis em andares mais altos justamente para maximizar o alcance das mensagens.

Por que os bloqueios das operadoras falham

Operadoras investem em filtros sofisticados e, em alguns casos, conseguem interceptar e bloquear centenas de milhões de mensagens fraudulentas — como relatou a Virgin Media O2, que afirmou ter barrado mais de 600 milhões de SMS de fraude em 2025. Ainda assim, quando a mensagem sai de uma estação falsa que se comunica diretamente com o aparelho, muitos dos mecanismos de filtragem que analisam tráfego de massa na infraestrutura central não conseguem identificar a origem como maliciosa, o que facilita a entrega das mensagens.

Quem está por trás e como operam

Fontes jornalísticas e investigações policiais mostram um padrão: os operadores nem sempre são especialistas em telecom — muitas vezes são “motoristas” ou entregadores pagos para circular por rotas específicas com o equipamento no carro ou na mochila, enquanto um grupo maior cria as campanhas de phishing (textos, URLs encurtadas e páginas de captura). Em diversas prisões recentes na Europa e na Ásia, as autoridades identificaram esquemas organizados que combinam hardware acessível com scripts e plataformas de criação de páginas falsas.

Como se proteger — recomendações práticas

Desative 2G quando possível. Muitos smartphones permitem desligar o 2G nas configurações de rede; isso reduz a superfície de ataque usada por esses aparelhos.

Não clique em links de SMS inesperados. Mesmo quando a mensagem parece vir de bancos, órgãos oficiais ou serviços conhecidos, confira pelo app oficial ou site digitando o endereço manualmente.

Ative filtros de mensagens e reporte golpes. Operadoras e autoridades indicam canais para denúncia (no exterior, por exemplo, alguns provedores aceitam encaminhamento para números curtos; no Brasil, repasse à polícia ou à Anatel quando aplicável).

Mantenha o sistema e apps atualizados. Correções de segurança em sistemas e apps reduzem vulnerabilidades que podem ser exploradas por páginas de phishing.

Cuidado com permissões e apps desconhecidos. Não conceda permissões suspeitas e evite instalar apps de fontes não oficiais.

O que as autoridades e as empresas podem (e já fazem)

Agências reguladoras e operadoras vêm intensificando ações: apreensão de equipamentos clandestinos, operações em imóveis alugados e aprimoramento de bloqueios baseados em comportamento de mensagem. Ainda assim, especialistas alertam que a tendência é de jogo de gato e rato — à medida que a indústria aperfeiçoa defesas, criminosos buscam novas maneiras de contorná-las. A solução exige cooperação entre provedores, autoridades, fabricantes de aparelhos e usuários.

Caso de janeiro de 2025

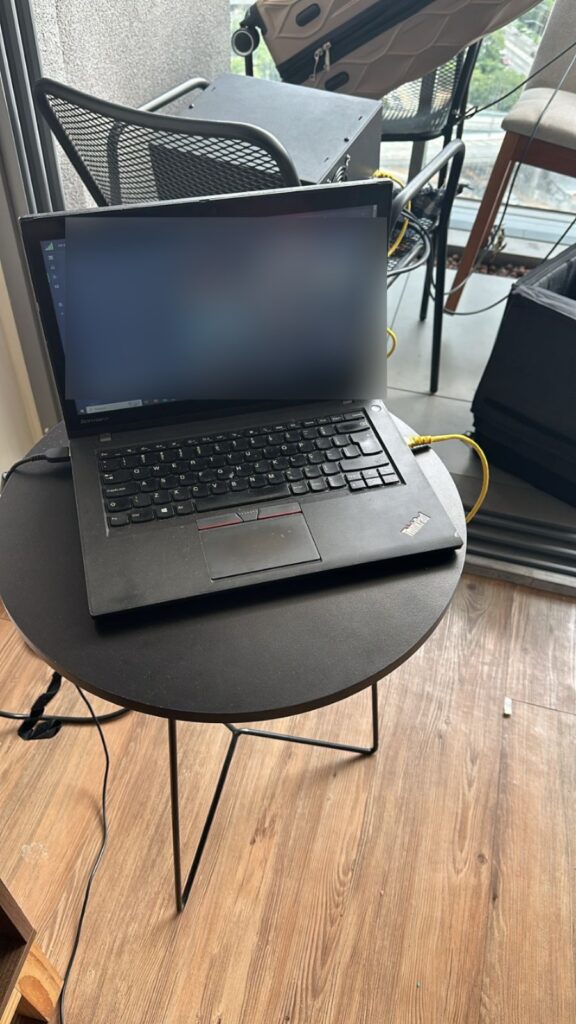

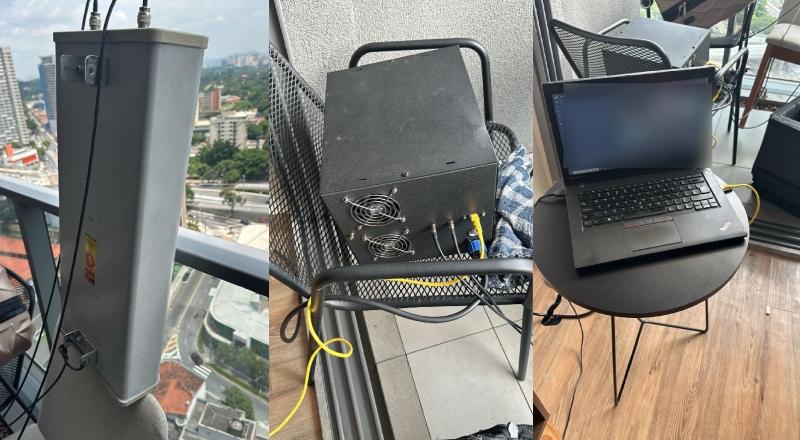

A Polícia Civil descobriu um apartamento no bairro do Morumbi, zona oeste de São Paulo, que era utilizado como base para disparos de SMS falsos a vítimas que passavam pelas proximidades da Marginal Pinheiros.

Segundo os investigadores, a chamada “central do golpe” estava instalada no 19º andar do imóvel. No momento da operação, um homem de 24 anos foi encontrado no local e preso em flagrante. A polícia ainda apura qual seria a sua função dentro do núcleo criminoso e busca identificar os demais envolvidos.

Como funcionava o esquema

O sinal fraudulento era emitido por um dispositivo com antena instalado na sacada do apartamento. A partir daí, milhares de mensagens eram disparadas para celulares próximos, com conteúdos que simulavam comunicados de bancos, companhias aéreas e órgãos de trânsito.

Entre os falsos alertas, estavam supostas compras não autorizadas, problemas em contas bancárias, pontuação de milhas, e até irregularidades na CNH. Ao final das mensagens, havia um número de telefone para contato. Quando ligavam, as vítimas acreditavam estar falando com atendentes oficiais e acabavam fornecendo dados bancários sensíveis diretamente aos golpistas.

Além disso, parte das mensagens continha links maliciosos. Ao serem clicados, eles podiam instalar vírus e aplicativos espiões nos celulares, permitindo que os criminosos tivessem acesso remoto a informações pessoais, conversas e senhas.

Histórico e investigação

O caso foi registrado como associação criminosa, estelionato, invasão de dispositivo informático, cumprimento de mandado de busca e apreensão, e localização e apreensão de objeto no 42º Distrito Policial (Parque São Lucas).

A operação é um desdobramento de uma investigação que começou após a prisão de um homem de 22 anos em julho do ano passado, flagrado no chamado “carro do golpe”. Na ocasião, policiais encontraram um veículo equipado com diversos aparelhos eletrônicos que funcionavam como torres móveis de celular, usados para enviar SMS falsos em diferentes regiões da capital.

Naquele caso, o dinheiro obtido nos golpes era transferido para a conta bancária da namorada do suspeito, que também passou a ser investigada.

Avanço dos golpes tecnológicos

A polícia alerta que o uso de torres falsas portáteis, tanto em imóveis quanto em veículos, tem se tornado cada vez mais comum em esquemas de phishing por SMS. Esse tipo de fraude dificulta a detecção por parte das operadoras e permite que os criminosos atinjam milhares de vítimas em poucos minutos.